- Były szef CBA Paweł Wojtunik, parlamentarzyści Krzysztof Brejza i Paulina Matysiak, adwokaci Roman Giertych i Jacek Dubois oraz dziennikarze Oko.press i WP to tylko niektóre z ofiar spoofingu

- Po odebraniu telefonu z numeru bliskiej osoby albo innego, odzywa się głos, który informuje o śmierci kogoś bliskiego lub grozi śmiercią

- Oszustwo odbywa się na poziomie sieci komórkowej, a nie telefonów, które organy ścigania zatrzymują na czas śledztwa jako rzekomo zhakowane

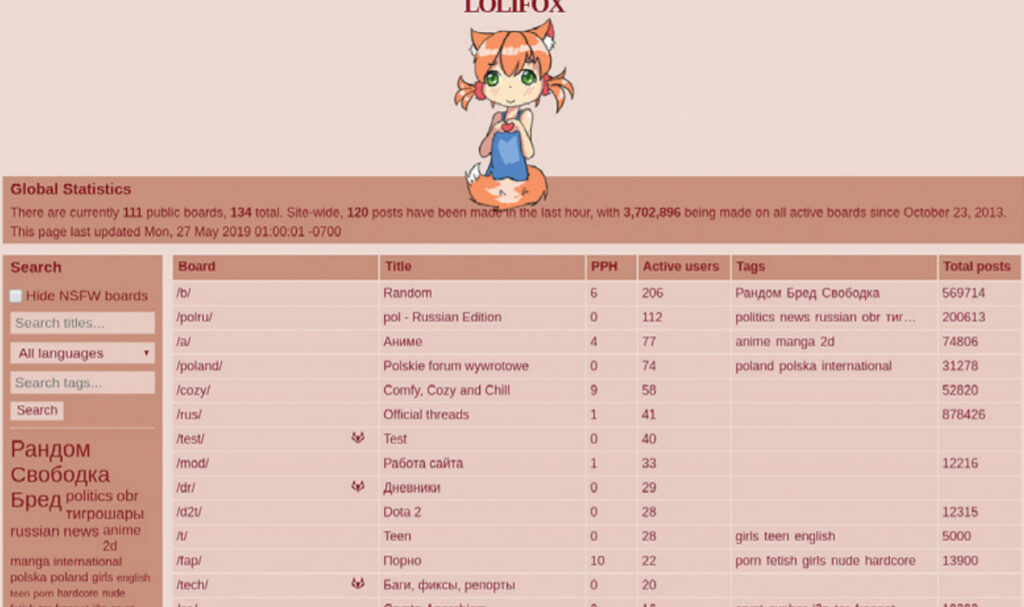

- Tropy badane na portalach branżowych prowadzą na anonimowe fora internetowe, w tym zamknięte dla postronnych Lolifox. To rosyjski czan, na którym udostępniono przestrzeń Polakom

Telefoniczne ataki na opozycję

Politycy, dziennikarze i inni ludzie związani z szeroko pojętą opozycją są ostatnio nękani fałszywymi telefonami. Modus operandi jest zazwyczaj taki sam – po odebraniu telefonu z numeru bliskiej osoby albo innego, odzywa się syntezator mowy Ivona, który zaczyna grozić nam lub tej bliskiej osobie, lub oświadcza, że ta osoba nie żyje. Po kilku sekundach się rozłącza.

Z telefonów niektórych osób wykonano także połączenia do służb, informując o rzekomych bombach albo oskarżając znajomych o pedofilię. Ofiarami tego procederu padli chociażby były szef CBA Paweł Wojtunik, senator Krzysztof Brejza, posłanka Paulina Matysiak, były polityk Roman Giertych, adwokat Jacek Dubois, dziennikarz Oko.press Daniel Flis i dziennikarz WP Szymon Jadczak, a także szereg zupełnie przypadkowych osób.

Spoofing – jak działa?

Powiedzmy na samym początku, że operacja wcale nie polega na „zhakowaniu” czyjegoś telefonu, jak przy pomocy niesławnego Pegasusa. Do podszycia się – nazywanego w branży spoofingiem – zwyczajnie nie jest to potrzebne. Nie rozumieją tego organy ścigania, które zatrzymują rzekomo zhakowane urządzenia na nieokreślony czas śledztwa. Cały proces odbywa się tymczasem na poziomie telefonii komórkowej.

Metoda przypomina działanie popularnych programów typu Skype, z których można wykonać połączenie głosowe na telefon za pośrednictwem łącza internetowego (VoIP – Voice over IP). Podobne usługi oferują różne firmy telekomunikacyjne – pomaga to w obniżeniu kosztów połączeń przy wykonywaniu np. pracy handlowca. W tych programach można ustawić sobie konkretny numer telefonu jako ten wyświetlający się przy połączeniu.

I już. Nie ma tu żadnej dalszej filozofii, jeśli nie wdawać się w technikalia. O ile Skype czy firma telekomunikacyjna przy połączeniu podaje dany numer za zgodą właściciela (naszą), o tyle osoba, która wie, co robi, jest w stanie podłączyć się do serwera odpowiedzialnego za wykonywania połączeń VoIP, i wykonać je tak, żeby osobie trzeciej wyświetlał się numer naszej ofiary bez jej zgody. Sprawca wykupuje dostęp do takiego serwera, przy czym istotne jest to, że z uwagi na globalizację sieci komórkowych nie musi on w ogóle znajdować się w Polsce.

Następnie przy użyciu programu jest on w stanie zaprezentować wybrany przez siebie numer. W internecie można już zresztą bez żadnego problemu znaleźć zagraniczne strony internetowe, które za opłatą zrobią to wszystko za nas. Kiedyś nie widziano w tym nic złego ani dziwnego. Od 2009 r. istniał portal wykrecnumer.pl, przez który można było połączyć się z kimś na takiej samej zasadzie. Sprawca został jednak skazany karnie z tytułu dywersji informatycznej.

Kto za tym stoi? Medialne spekulacje

Oczywiście, należy postawić sobie dwa założenia. Po pierwsze, akcja spoofingu postaci życia publicznego ma charakter zorganizowany, a po drugie, sprawcy wiedzą, że działają wbrew prawu. Można zatem raczej odrzucić korzystanie przez nich z apek dostępnych w sklepie Androida i założyć, że raczej działają na własną rękę. Hipotezy kto za tym stoi, są naprawdę różne. Szymon Jadczak twierdzi, że to element operacji, której celem ma być ośmieszanie polskich służb. Wojciech Czuchnowski w „Wyborczej” odjeżdża i mówi o „nieznanych sprawcach”, zatrudnionych oczywiście przez „skompromitowaną władzę”.

Zdecydowanie większy sens ma sprawdzenie opinii portali branżowych. Na portalu Niebezpiecznik.pl mówi się o „podszywaczu” albo grupie „podszywaczy”. Okazuje się bowiem, że przed osobami kojarzonymi z opozycją, podszywacze atakowali właśnie osoby związane z branżą bezpieczeństwa w IT – Adama Haertle z portalu Zaufana Trzecia Strona albo Tomasza Klima ze strony Payload.

Ślady prowadzą na anonimowe fora internetowe, czyli tzw. imageboardy (służące głównie do wymiany obrazków – past – od copy-paste: kopiuj-wklej) albo czany (skrót od angielskiego channel – kanał). Użytkownicy tych stron znani są z wykonywania hacków i niewybrednych kawałów. O niektórych z nich całą pewnością wiadomo, że przez ostatnie kilka lat były miejscem zgromadzeń dla sprawców alarmów bombowych w szkołach i innych placówkach.

Winni użytkownicy anonimowego forum?

Poszlaki prowadzą na forum Lolifox, dostępne jedynie dla znających konkretny adres użytkowników przeglądarki TOR (zapewniająca anonimowość w Sieci). Świadczy o tym przynajmniej kilka przesłanek. Po pierwsze, gdy Tomasz Klim miał być spoofowany, usłyszał słowa o tym forum. Na swojej stronie ujawniał on zresztą powiązania użytkowników tego dorum z alarmami bombowymi. Po drugie, o działalności „lisów” czy „pierdolisów” można spokojnie poczytać na innych, otwartych imageboardach. Można założyć z pewną dozą ostrożności, że część użytkowników różnych tego typu portali to te same osoby.

Po trzecie, na jednym z czanów pojawił się post osoby podającej się za „rzecznika prasowego Lolifox” w którym można przeczytać, że „wiele pomysłów ze szuflady z pomysłami odleżało swoje i działają z cudownymi efektami. 2022 póki co jest przepotężny a mam nadzieję że będzie mocniej”.

Po czwarte zaś, z dawnymi alarmami bombowymi obecny spoofing polityków i dziennikarzy łączy modus operandi – działania wydają się być zdecentralizowane, ale ze wspólnym motywem, który je łączy. Tym bardziej, że część numerów osób poszkodowanych jest wykorzystywana do kolejnych fałszywych alarmów. Wspólnym mianownikiem jest zaś wywoływanie szeroko pojętego chaosu i destabilizację. A komu takie działania są na rękę, to przecież wiemy.

A co tu robią Rosjanie?

Paradoksalnie ewentualny udział w tym działaniu rosyjskich służb wcale nie musi być wykluczony, jak twierdzą niektórzy powielający narrację o zwykłych kawalarzach. Lolifox był pierwotnie rosyjskim czanem, na którym dopiero udostępniono Polakom kilka podstron. Niektóre posty wyglądały również tak, jak gdyby ktoś próbował inspirować kolegów do dalszych działań. Przygotowane zostały pełne poradniki, co i jak robić.

Ponadto obecne działania związane ze spoofingiem służą wyłącznie dalszemu umacnianiu podziałów, na czym zgodnie z maksymą is fecit, cui prodest zyskują przede wszystkim wrogowie Polski. Fałszywe telefony są natychmiast kojarzone z Pegasusem, mimo że to kompletnie dwie różne sprawy – a w kręgach opozycyjnych natychmiast wina jest zrzucana na służby. Być może prawidłowo – tylko, że ich przedstawiciele rozkazy biorą z Kremla.

Zadbaj o własne bezpieczeństwo. Na ile się da

Co możemy zatem z tym wszystkim zrobić? Przedstawiciele branży cyberbezpieczeństwa podają wprost, że niewiele. Należy zacząć od tego, by nie ufać żadnym numerom, które do nas dzwonią, nawet jeśli to numer bliskiej osoby. Jeśli odzywa się ktoś o nieznanym głosie, albo wręcz automat – prawdopodobnie to próba oszustwa.

A przede wszystkim zaś nie powinniśmy podawać prywatnego numeru telefonu gdzie popadnie, w szczególności nie na dostępnych publicznie stronach internetowych. Każda osoba publiczna powinna zresztą zadbać, by mieć dodatkowy, prywatny numer, dostępny tylko dla przyjaciół i rodziny. Pisaliśmy zaś już na naszym portalu o tym, jak banalnie proste jest zdobycie numerów telefonów do polityków.

Polecamy:

- Tajemnice Tatiany. Prawdziwe korzenie minister, która wydała zgodę na Pegasusa

- SMS o kwarantannie. Klikniesz w link, stracisz majątek

W szczególności zaś odradzamy samodzielne próby poszukiwania for sprawców. Tym zajmują się najpewniej odpowiednie służby. Od 12 stycznia funkcjonuje nawet specjalne Centralne Biuro Zwalczania Cyberprzestępczości. Zdajmy sobie jednak sprawę, że szansa na złapanie spooferów nie jest zbyt wielka. Wprawdzie można sprawdzić u operatora sieci, skąd przyszły połączenia, dojść do tego, kto połączył się z serwerem służącym do połączeń VoIP, a tam znajdą się dane kogoś, kto zapłacił za dostęp.

Jeśli sprawca nie popełnił błędu i zadbał o swoją anonimowość, to tu trop się urwie – ale prędzej czy później nawet najlepsi się pomylą. Niestety, część służb kompletnie nie wie, co robi. Świadczyć może o tym choćby rekwirowanie telefonów ofiar jako dowodów w sprawie, mimo tego, że na samym urządzeniu fizycznie nie będzie żadnych śladów zdarzenia.

Czytaj też:

Świetny tekst, winszuję

Ja ich gerne